前言

最近感冒了,一直咳嗽,听说这段时间流感比较严重,大家也要注意,我的话只是普通感冒,也没有发烧,正常吃了点药,然后休息了几天(今天)才继续刷题。吃了药就是容易犯困想睡觉,所以比较懒,这篇文章拖到现在才写,ctfhub密码口令这个分支就只有一个弱口令和一个默认口令,弱口令做了一次,思路没问题,就是字典随便找的,没爆破出来,然后到最后30分钟快结束了也没爆破出来,我运气真差啊/(ㄒoㄒ)/~~

弱口令

什么是弱口令:

前面那期wp内置地图泄露提到过,弱口令是指那些容易被他人猜测或破解的密码

题目:

通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令

考点:

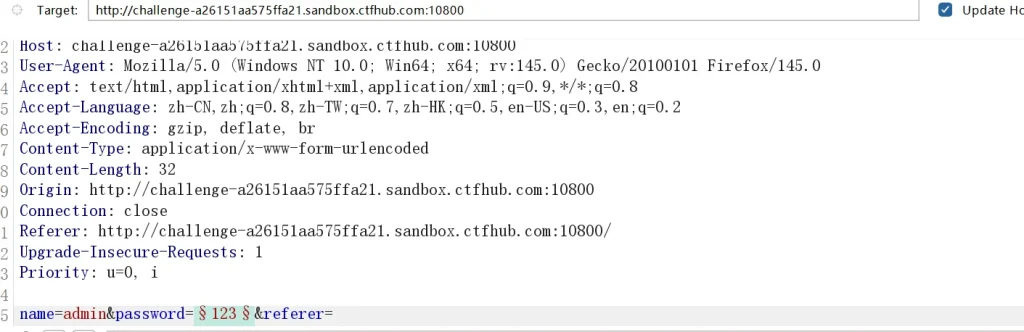

- Burpsuite工具的使用

- 字典的全面性

- 一点点运气

解题思路:

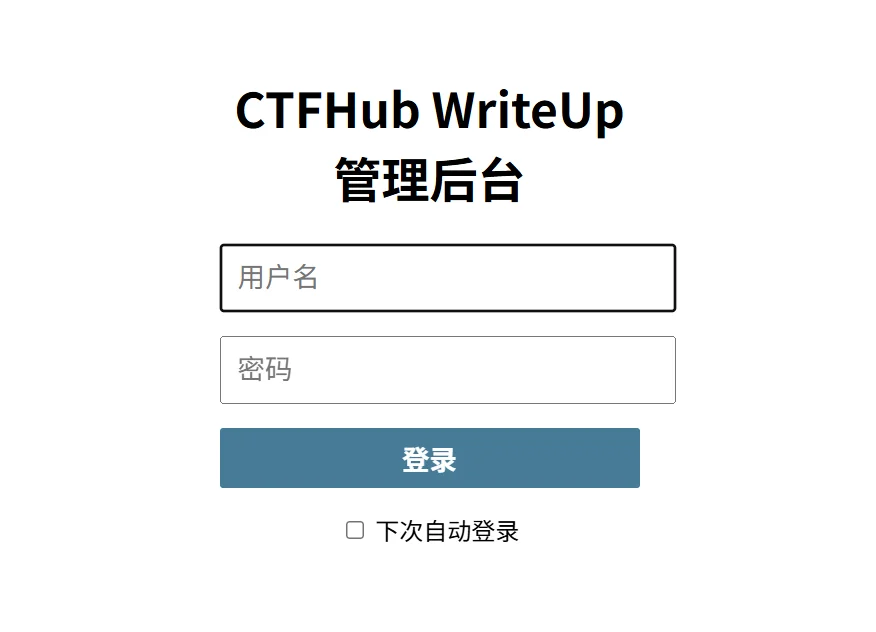

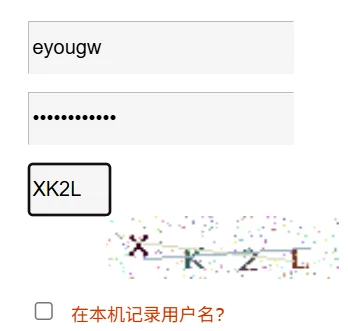

打开环境访问,发现是一个后台管理员的登录页面

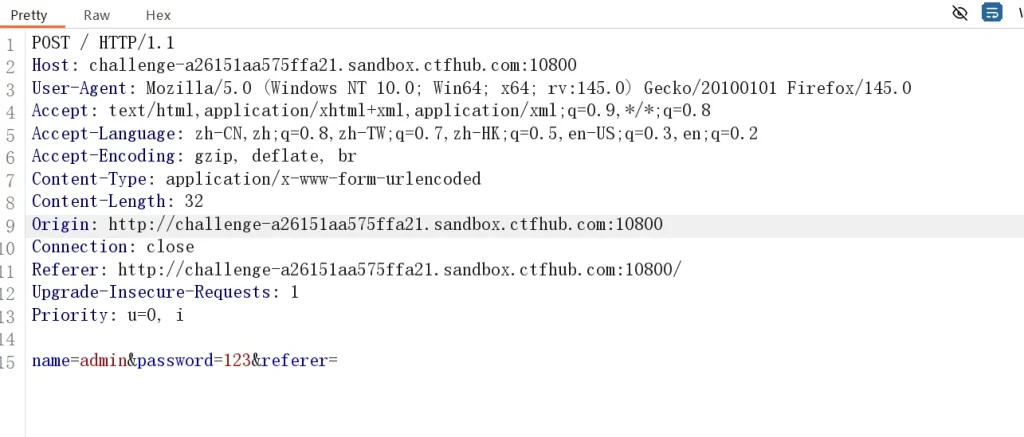

随便尝试一下,使用admin用户名和123登录发现不行

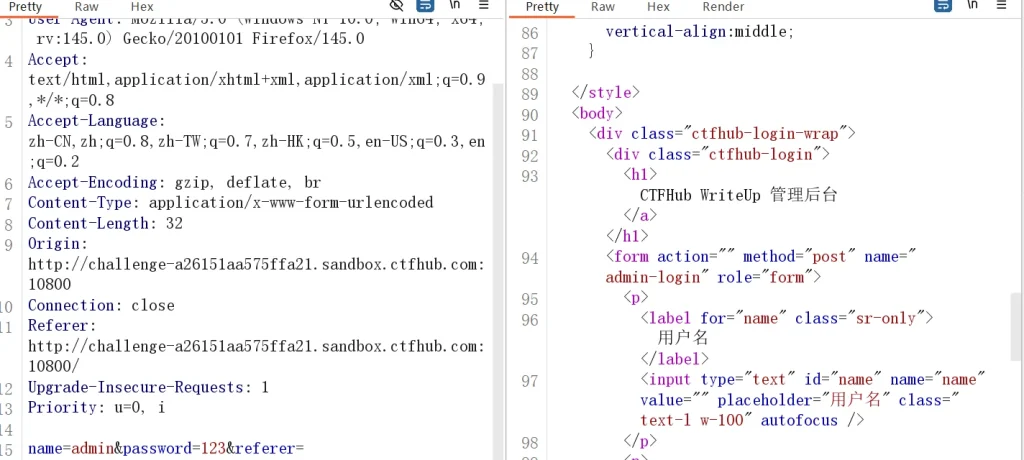

发送到Repeater模块,重新发送,发现返回的内容中显示了一个name=”admin-login” ,所以用户名的确就是admin(看官方的wp发现,用户名也有可能是ctfhub,大家爆破的时候可以试试)

然后发送到Intruder模块,我这里直接使用的狙击手模式,如果你想爆破用户名admin和ctfhub,就可以使用集束炸弹模式,这里只有一个参数,就用狙击手

第一个字典跑完,依旧没有,第二个字典跑完,可算是出来了,我真的是服了,这个题目我是第二次开启,第一次开启密码字典里面有123456,用户名两个都添加了的,结果几万个密码都没爆破出来,这回第二次开启题目,换第二个字典爆破就出来了,密码是123456,对于我这种运气差一点的,真的太难受了,我看了一下网上大家的wp,密码是纯随机的,所以大家没爆破出来就多找几个字典试试

默认口令:

什么是默认口令:

我认为的默认口令就是一个应用设置的初始密码,未经修改过的就是默认口令,官方一点的解释是:

默认口令是指设备或系统在出厂时预设的初始登录凭证,通常用于方便用户首次登录,但也带来了安全风险

题目:

默认口令

考点:

- 信息收集

解题思路:

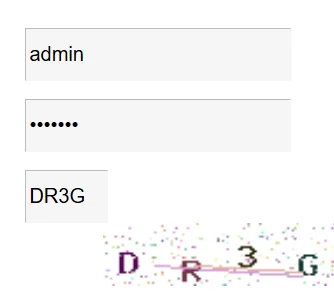

还是直接开启环境,然后访问,发现是一个邮件网关

比较有用的信息是:

北京亿中邮信息技术有限公司

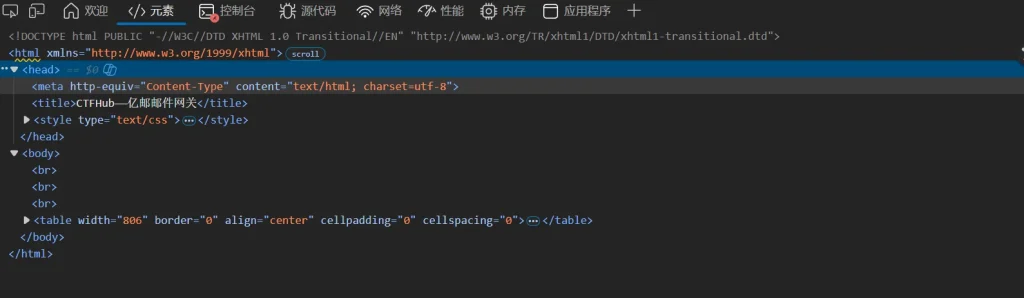

F12看看还有没有别的信息

可以看到这里有一个信息:亿邮邮件网关

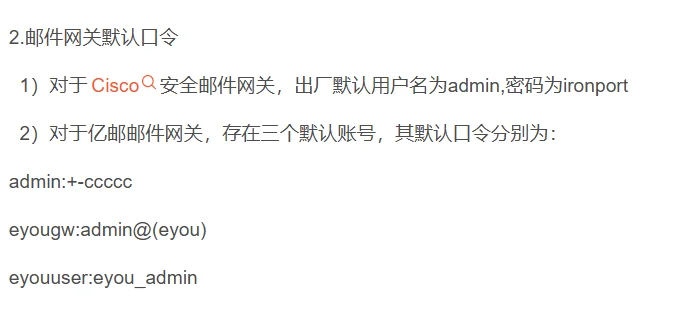

到这就很明了了,直接搜索”亿邮邮件网关默认口令”,不过一艘直接找到了官方的wp和其他的wp,然后看了一下其中的一个csdn的文章,他提到了两个邮件网关,亿邮邮件网关就在其中,说存在三个默认账号和对应的密码,那就比较简单了,一个一个尝试就好了:

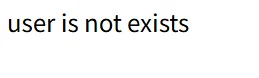

第一个尝试之后提示用户不存在,然后手动刷新验证码输入新的验证码然后尝试第二个

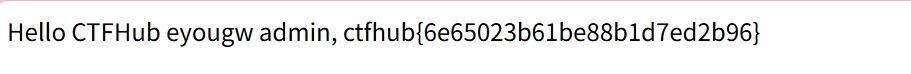

然后第二个就成功了,返回了flag,直接提交